Beratung

Informationssicherheit

Vorbereitung auf Ihr Security-Audit

Nutzen Sie unsere Beratung für IT-Sicherheit

Der ständig wachsende Einfluss von IT auf die Geschäftsprozesse erfordert geeignete Maßnahmen für die Aufrechterhaltung einer angemessenen IT-Sicherheit in den Unternehmen oder Einrichtungen. Eine Beratung für IT-Sicherheit kann dabei vorhandene Sicherheitslücken schließen.

Oftmals werden sich Unternehmen der Wichtigkeit der Informationssicherheit erst dann bewusst, wenn sie von Sicherheitsvorfällen betroffen sind und kommen dann zu der Erkenntnis, dass der Schutz der IT-Systeme, besser organisiert werden muss. Die Gefahren der wachsenden Cyber-Kriminalität, gesetzliche Anforderungen und Richtlinien sowie andere Einflüsse auf den Geschäftsbetrieb zwingen zur Einführung angemessener Sicherheitsstandards, um die IT-Sicherheit zu gewährleisten - Beratung IT-Sicherheit für mehr Sicherheit im Geschäftsprozess.

Da es sich hierbei nicht um eine alltägliche Aufgabe handelt und in der Regel neben dem Tagesgeschäft erfüllt werden muss, ist eine externe Beratung zu empfehlen. Der Umfang dieser Unterstützung hängt im Wesentlichen von den zu erfüllenden Anforderungen, dem aktuellen Ist-Stand und den verfügbaren internen Ressourcen ab.

TÜV geprüft

Die TÜV-Nord zertifizierten Experten für Informationssicherheit der jurcons unterstützen Sie bei der Planung und Umsetzung eines Informationssicherheitsmanagementsystems.

bis zum Ende

Erstberatung - Risikoermittlung - Handlungsempfehlung - Risikobeseitigung. Das jurcons-Team unterstützt Sie ganzheitlich in allen Fragen der Informationssicherheit.

für Ihr Unternehmen

Die Berater der jurcons achten darauf, dass der Arbeitsablauf im Unternehmen so gering wie möglich bei der Implementierung eines Informationssicherheitsmanagementsystems beeinträchtigt wird.

Unterstützung beim Aufbau eines ISMS

Die gesetzlichen Regelungen verlangen vom Betreiber kritischer Infrastrukturen die Schaffung organisatorischer und technischer Vorkehrungen zur Vermeidung von Störungen bestimmter Anlagen und Einrichtungen, sowie den regelmäßigen Nachweis der Erfüllung dieser Verpflichtung. Schon aus dem Gesetzestext ist eine enge Verzahnung von technischen und juristischen Bereichen im Rahmen der Umsetzung und des Aufbaus eines ISMS erkennbar. Eine ordnungsgemäße Lösung dieser Aufgabenstellung erfordert idealerweise Berater, die sich in den jeweiligen Bereichen gut auskennen.

Das Team der jurcons bietet Ihnen genau diesen Service. Wir verfügen über Berater, die sich seit über einem Jahrzehnt kennen und zusammenarbeiten, über Erfahrungen in der jeweiligen Branche verfügen und denen somit Ihre Sorgen und Nöte im Zusammenhang mit der Bewältigung dieser Herausforderungen geläufig sind.

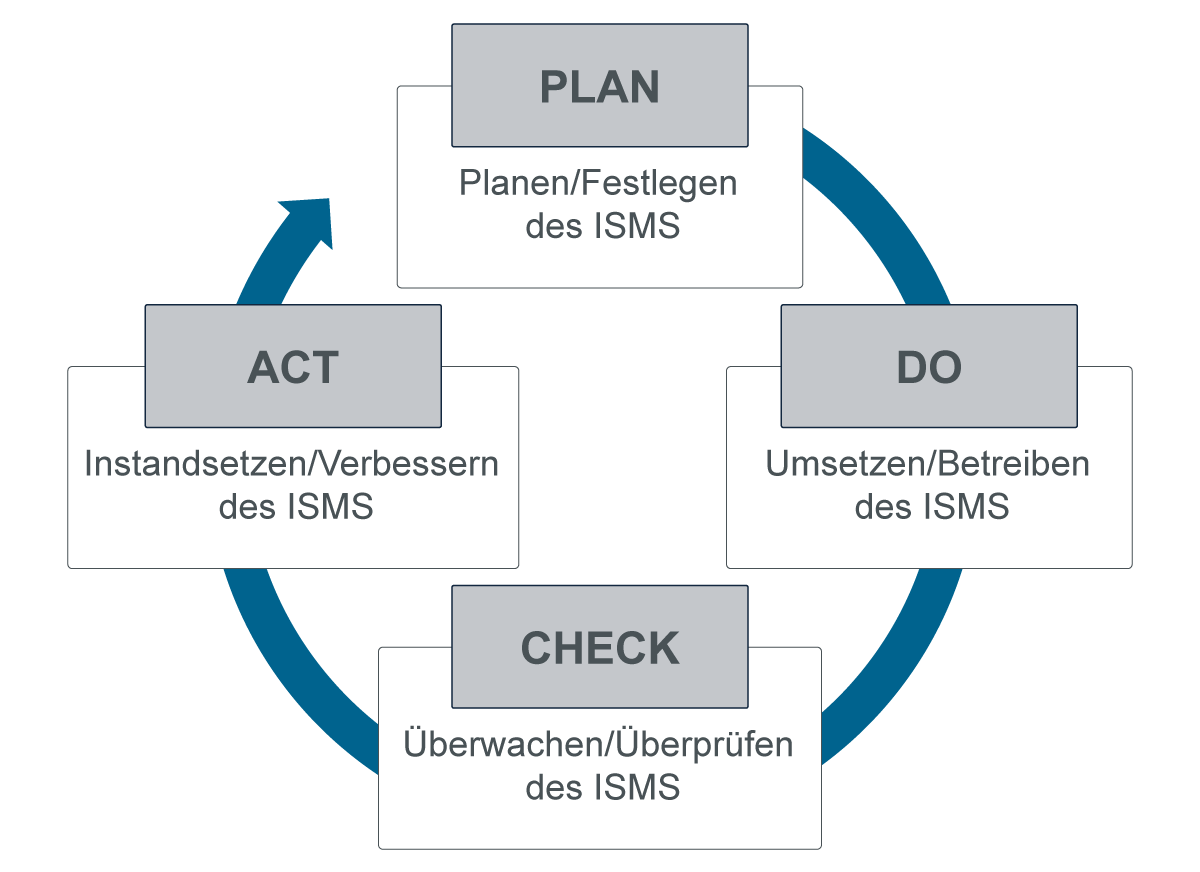

Beratung zur Informationssicherheit - Unser Vorgehensmodell

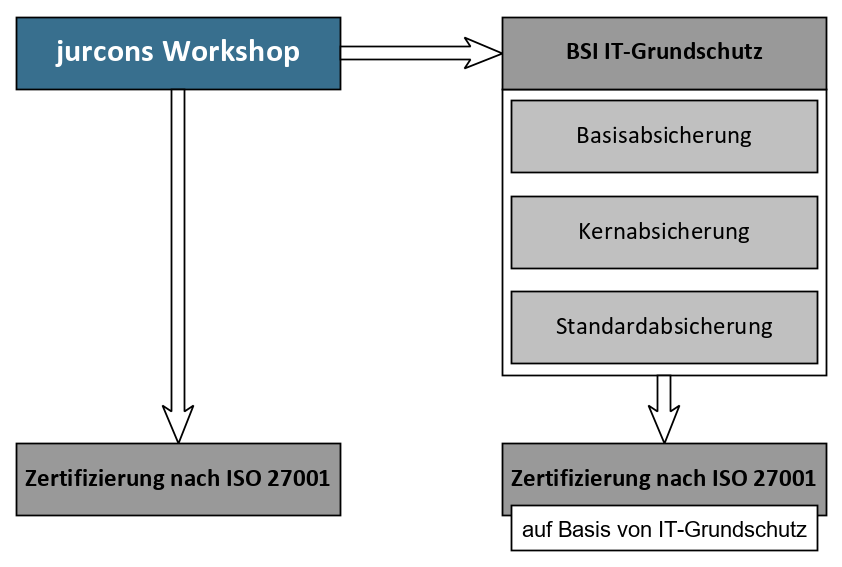

jurcons Workshop Informationssicherheit

Zertifizierung nach ISO 27001

Speziell Energieversorger wurden von der BNetzA verpflichtet unter bestimmten Voraussetzungen eine Zertifizierung in Verbindung mit der ISO/IEC 27019 auf der Grundlage des IT-Sicherheitskataloges nachzuweisen. Kernstück der Zertifizierung nach ISO/IEC 27001 ist ein funktionierendes Informations- sicherheitsmanagementsystem, das den dort beschriebenen Anforderungen genügt. Sollte keine Verpflichtung zur Zertifizierung bestehen, ist das Erreichen dieses Standards trotzdem zu empfehlen, wenn das Unternehmen international agiert oder agieren wird.

Zertifizierung nach ISO 27001 auf Grundlage des BSI Grundschutz

Wir bereiten Sie optimal auf Ihre Zertifizierung vor

Branchenspezifische IT-Sicherheitsberatung

Einführung B3S

- Sektor Energie: Verteilung von Fernwärme / Anlage oder Systeme zur Steuerung/Bündelung elektrischer Leistungen; eingereicht vom BDEW (Bundesverband der Energie- und Wasserwirtschaft e.V.)

- Sektor IT und TK: Housing, Hosting und CDN; eingereicht vom BAK Datacenter & Hosting

- Sektor Ernährung: Lebensmittelindustrie; eingereicht von BVE (Bundesvereinigung der deutschen Ernährungsindustrie)

- Sektor Finanz- und Versicherungswesen: Sicherer IT-Betrieb - Variante Banken und Versicherungen; eingereicht vom Deutschen Sparkassen- und Giroverband e.V.

Einführung TISAX®

Um Beachtung der rechtlichen Hinweise am Ende der Seite wird gebeten.

Wir unterstützen Sie auf Ihrem Weg zur Informationssicherheit

Häufige Fragen (FAQ)

Durch die weltweite Vernetzung und technischen Möglichkeiten ist man nachweislich inzwischen in der Lage unbemerkt an schützenswerten Informationen zu kommen, ohne dazu persönlich anwesend zu sein. Eine strafrechtliche Verfolgung ist damit schwierig. Da Informationssicherheit existenzbedrohend sein kann, gehört sie zur Sorgfaltspflicht des Geschäfts- bzw. Behördenleiters.

Je höher die Sicherheit desto geringer die Wahrscheinlichkeit, Ziel eines erfolgreichen Angriffs zu werden. Sie sollte dem Unternehmen angemessen sein. Zu den schützenswerten Informationen gehören alle, die bei der Verletzung der Grundwerte Vertraulichkeit, Integrität oder Verfügbarkeit wirtschaftlichen, juristischen oder Image-Schaden für das Unternehmen oder körperlichen Schaden für Personen verursachen können.

Ein wesentlicher Aspekt bei der Etablierung eines ISMS ist die Analyse der eigenen (IT-)Infrastruktur. Das Credo lautet hierbei: Man kann nur schützen, was man sieht. Dabei unterstützt die Erfassung und Pflege einer IT-Dokumentation. Sie dient als Gedankenstütze und hilft dabei, Beschreibungen von Sachverhalten und Regeln für den Umgang mit schützenswerten Informationen in der Organisation aufzustellen sowie die durchgeführten Aktivitäten nachzuweisen.

Die schrittweise Umsetzung von angemessenen technischen, organisatorischen und personengebundene Maßnahmen hilft erkannte Risiken zu vermeiden oder zu minimieren. Eine Prozessanalyse hilft, die einzelnen Schritte zu bewerten und dadurch Mängel zu erkennen und Optimierungen umzusetzen. Die Risikoanalyse hilft Schwachstellen zu erkennen und mögliche Auswirkungen zu bewerten sowie Schlussfolgerungen für den Umgang abzuleiten.

Wenn Sie sich ständig mit den neuen Erkenntnissen der Informationssicherheit befassen, und erforderliche Anpassungen durchführen, ist das Niveau stets angemessen und der Aufwand hält sich in einem vernünftigen Rahmen.

Die IT ist oft Bestandteil der Informationsverarbeitung, bildet aber selten allein den gesamten Prozess ab. Außerdem können Informationen auch auf Papier, Datenträgern und mündlich verwendet werden.

Zu den schützenswerten Informationen gehören alle, die bei der Verletzung der Grundwerte Vertraulichkeit, Integrität oder Verfügbarkeit wirtschaftlichen, juristischen oder Image-Schaden für das Unternehmen oder körperlichen Schaden für Personen verursachen können. Wenn man diese Aufgaben einem Dienstleiter übertragen hat, sollte man prüfen, wie die Übergabe erfolgt und ob dieser eine angemessene Informationssicherheit gewährleisten kann.

Ohne Regeln können organisatorische Maßnahmen nicht greifen und es besteht ein hohes Risiko eines existenzbedrohenden Vorfalls in der Informationssicherheit , der auch die weitere Existenz des Unternehmens in Frage stellen kann. Wenn die fehlende Informationssicherheit die Existenz bedroht, sind davon auch die Mitarbeiter betroffen

Eine erfolgreiche Zertifizierung ist der Nachweis eines angemessenen Niveaus der Informationssicherheit. Andere anerkannte Kriterien zur Bewertung gibt es derzeit nicht. Auch wenn eine Zertifizierung nicht gefordert ist, sollte man sich schon jetzt mit der Informationssicherheit auseinandersetzen, um mögliche Gefahren zu verringern und wenn nötig bei einer späteren Aufforderung bereits vorbereitet zu sein.

Rechtlicher Hinweis:

TISAX® ist eine eingetragene Marke der ENX Association, Bockenheimer Landstraße 97-99, 60325 Frankfurt am Main. Die jurcons Beratungs- und Informations GmbH & Co. KG steht in keinerlei rechtlicher Beziehung zur ENX Association. Die Benutzung des Markennamens dient nur der sachlichen Beschreibung von TISAX® und ist nicht kennzeichnend für die Leistungen der jurcons Beratungs- und Infomrations GmbH & Co. KG.